Hope 骗局解析:损失 180 万美元,骗子被项目方「人肉」?

Arbitrum

CertiK

USDC

警惕内鬼交易。

原文标题:《失去「希望」的团队:贴出了骗子照片和身份证!Hope 骗局损失 180 万美元!》

撰文:CertiK

2023 年 2 月 21 日,CertiK 发现了 2023 年迄今为止 Arbitrum 上最大的退出骗局。一个最近推出的名为 Hope Finance 的项目,号称在骗局中损失了180 万美元。然而经过调查后发现,这场骗局竟与该项目团队自身的相关钱包有关。该钱包地址在策划了一个获取存款的后门后,抽走了 Genesis Rewards Pool 奖池的大量资金,造成了该起骗局。

事件过程

Hope Finance 于 2 月 1 日开始宣传他们的项目,并宣布预计在 UTC 时间 2 月 20 日下午两点启动。然而,启动没多久,一个外部地址(EOA)很快就耗尽了该项目的 Genesis Rewards Pool 奖金池。

起初来看,Hope Finance 项目似乎是被黑客发现漏洞并利用了。然而在检查该团队的一些钱包活动后,CertiK 专家发现该项目是一个退出骗局。

当然,并非所有与 Hope Finance 公司有关的团队成员都参与了该起退出骗局。事后,该项目的推特账户发布了一张他们声称「骗局负责人」的图片,同时还附上其身份证等信息。

被指控的人员是尼日利亚的一名学生,大家很快找到其 Linkedin 账号,尽管没有发表过任何动态,但仍可确认该 Linkedin 账号属于该学生。

CertiK 安全专家发现,一旦外部地址 EOA 0x...9113 调用含有关键漏洞的 OpenTrade 函数,Genesis Rewards Pool 合约的资金就会被抽走。总价值 186 万美元的被盗资金在被桥接到了以太坊之后存入到了 Tornado Cash。

为了抽走 Genesis Rewards Pool 资金池的资金,EOA 0x...9113 创建了一个假的路由器合约,并将这个地址更新为 Genesis Rewards Pool 资金池内的 SwapHelper。

虽然这会带来私钥泄露的嫌疑,但它也意味着,需要多签钱包四个所有者中的三个得到确认。即: 任何外部黑客都必须在任何资金被盗之前破坏三个外部地址(EOA)。虽然这不是完全不可能,但是概率很小。

当检查 0x8EBd0(Hope Finance multisig 多签钱包时)所有者 EOA 时,我们可以看到 EOA 0x11a9b 和 0xe1c37 没有交易历史。一个钱包是奖池创建者,另一个钱包最初由 Binance 资助。

链上分析

① 该事件是从 0x4481A 创建了一个未经验证的假路由器合约开始。

② 然后 GenesisRewardPool(0xdfcb)被用来更新 SwapHelper,将路由器地址改为第一步创建的假地址。这个 setRouter 更新需要多签钱包 0x8ebd 的四个所有者中三个所有者的批准。

对 setRouter 的更新进行多签批准

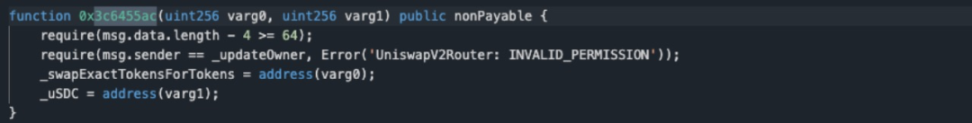

③ 0x4481A 调用了假的路由器合约,并调用 0x3c6455ac 函数用以更新_swapExactTokenForTokens 和_USDC 两个参数,其中第一个参数被设置为 0x957D,第二个留了空白。

④ 0x4481A 两次调用 OpenTrade,用于借入资金,一次用于 Pool 0 (WETH),另一次用于 Pool 1 (USDC)。两次 OpenTrade 调用,总共向 0x957D 转移了 477 枚 WETH 和 1,061,759 枚 USDC。

对于 Pool 0,OpenTrade 的调用触发了 477 枚 WETH 转移到 Hope TradingHelper。此时,WETH 会被正常的发送到 swap 地址并转换为 USDC。

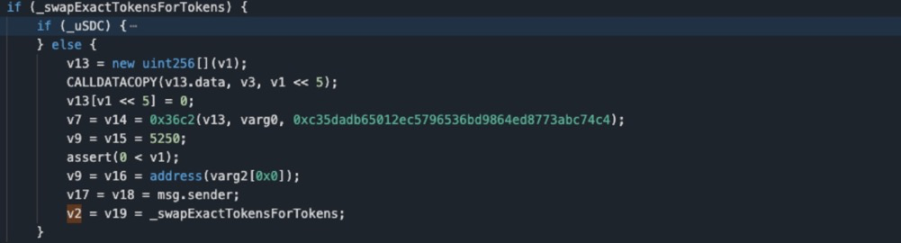

另外一边,在对 0x1994 函数反编译后,我们可以看到变量「v9」被赋值为「address(varg2[0x0])」,也就是交换「path」中的第一个 token,即 WETH。同时变量「v2」被赋值为预先设定的接收地址,即 0x957D。而「v17」被赋值为「TradingHelper」地址,该地址存储了所有的 WETH。

下图的一行代码,仍然是在_swapExactTokensForTokens 函数中,将'v56'地址(单独计算)的 477WETH 从 msg.sender 的 v17 转移到了接收地址 0x957D。

⑤ 两次 OpenTrade 调用,总共向 0x957D 转移了 477 枚 WETH 和 1,061,759 枚 USDC。这些资金通过 CelrBridge 桥接到以太坊,并转换为总共 1,095 个 ETH,然后被发送到 Tornado Cash。

警惕!内鬼交易!

如今,很多项目都是内部人员作案,甚至自导自演声称自己是受害者。CertiK 过去曾发布文章《「停止交易」!Web 3.0 如何远离靠 2 美元就加入项目的「内鬼」?》报道过这一风险,我们有许多工具可供希望提高安全性和保护项目不受内部不良分子影响的 Web3.0 项目使用。

免责声明:

1.资讯内容不构成投资建议,投资者应独立决策并自行承担风险

2.本文版权归属原作所有,仅代表作者本人观点,不代表Bi123的观点或立场